Szkoła Hakerów Edycja 4 (2023)

Szkolenie stanowi bardzo konkretny zbiór przykładów używanych przez hackerów technik i pomaga zrozumieć sposób ich działania.

Nie wiesz, dopóki nie przeczytasz i nie spróbujesz. Kroki podjęte podczas tworzenia drugiej edycji są dobre i sprawiają, że wydawnictwo idzie w dobrym kierunku.

Dzięki szkoleniu poznałem sporo ciekawych ludzi, z którymi spotkałem się nawet osobiście. Właściwie do tej pory nigdy nie miałem okazji porozmawiać z kimś o IT na w miarę równym poziomie.

Ze szkolenia dowiedziałem się, jak uporać się z wieloma problemami w zakresie bezpieczeństwa komputerowego i programowania (php, html, perl, python, c++).

No cóż, jeśli nie przeszkadza ci, że ktoś postronny może czytać twoje rozmowy, mieć dostęp do twoich loginów i haseł, lub po prostu przeglądać, co masz na komputerze, to nie musisz brać udziału w tym szkoleniu.

Szkolenie uczuliło mnie na więcej możliwych stron ataku z zewnątrz oraz pokazało, że stwierdzenie „paranoja jest twoim przyjacielem” w przypadku administratorów jest jak najbardziej prawdziwe.

Zagrożenia w świecie wirtualnym istnieją naprawdę, a tylko poznanie sposobów, w jaki są realizowane oraz sposobów na ich uniknięcie dają pełną satysfakcję na bezpieczne surfowanie po sieci. Dlatego też należy uczestniczyć w takim kursie. To zmienia bardzo mocno światopogląd. Jeśli nie wiesz, co Ci grozi, to tak naprawdę nic nie wiesz. A jeśli nie chcesz wiedzieć, to tym gorzej dla Ciebie…

- Moduł 1. Dowiesz się, jak silną przeszkodę stanowią Twoje hasła – najlepszym sposobem sprawdzenia tego, będzie próba ich złamania. Poświęcimy temu zagadnieniu pierwszy moduł szkolenia, w którym „odzyskasz” zapomniane hasło do chronionego archiwum RAR, ZIP czy też zakodowanego dokumentu DOC.

- Moduł 2. Spojrzysz na system z punktu widzenia włamywacza. Poznasz techniki, dzięki którym intruz mógłby przejąć kontrolę nad Twoim komputerem i siecią lokalną. Na zakończenie dowiesz się, co zrobić, aby nikt inny nie powtórzył Twoich eksperymentów.

- Moduł 3. Zobaczysz, jak atakujący mógłby w łatwy sposób przechwycić każdą informację, która przesyłana jest w Intranecie. Korespondencja e-mail, wiadomości komunikatorów, treści stron internetowych – bez względu na to, czy wykorzystane jest szyfrowanie SSL. Dowiesz się także, w jaki sposób powinieneś chronić swoją prywatność.

- Moduł 4. Dowiesz się, czym jest backdoor, czyli tzw. tylne drzwi do systemu. Poznasz techniki pozwalające na instalację tylnych drzwi i dowiesz się, w jaki sposób wykryć ich działanie.

- Moduł 5. Nauczysz się, jak ukrywać pliki i katalogi w systemie. Jeżeli zagadnienie interesuje Cię z programistycznego punktu widzenia, poznasz zasady działania modułów jądra serii 2.6. Krok po kroku zbudujesz własny moduł, który zrealizuje funkcję ukrywania i – dodatkowo – będzie potrafił ukryć w systemie sam siebie.

- Moduł 6. Poznasz najczęściej wykorzystywane, praktyczne metody ataków na aplikacje. Napiszesz swój pierwszy exploit. Jeżeli nie wiesz czy jest exploit – bez obaw, wszystkiego dowiesz się w tym module szkolenia.

- Moduł 7. Dowiesz się, jak przeprowadzić zdalny atak na podatne oprogramowanie forum dyskusyjnego (popularne phpBB). W środowisku treningowym będziesz mógł przeprowadzić atak krok po kroku, bez szkody dla innych użytkowników.

- Moduł 8. Nauczysz się, czym są ataki przepełnienia sterty. W tym module zmusimy własny program do wykonania wskazanego kodu i nieuprawnionego logowania.

- Moduł 9. i 10. Dowiesz się, czym jest atak ciągiem formatującym i dlaczego został uznany za jeden z najbardziej niebezpiecznych ataków na aplikacje. W module 10. przeprowadzimy prawdziwy atak zdalny na serwer radia internetowego, co w rezultacie pozwoli nam na przejęcie kontroli nad całym systemem.

- Moduł 11. i 12. Dowiesz się, jak niebezpieczne mogą był błędy związane z nadpisaniem strumienia pliku i jądrem systemu operacyjnego.

- Moduł 13. Zobaczysz, jak atakujący mógłby sparaliżować pracę całej sieci, wykorzystując protokół ICMP. Dowiesz się, czym jest, a nawet stworzysz własny ping flooder. Na koniec tej lekcji nauczysz się, jak za pomocą ICMP można stworzyć niewidzialnego backdoora.

- Moduł 14. Kolejny moduł to praktyczna wiedza na temat zdalnego rozpoznawania systemu operacyjnego. Zobaczysz, czym jest pasywny oraz aktywny fingerprinting i jak wykorzystać go w praktyce do uzyskania danych na temat zdalnego systemu.

- Moduł 15. Lekcja na temat Netfiltra pozwoli Ci na tworzenie własnych modułów. Dzięki kilku sztuczkom zaprezentowanym w tej lekcji, będziesz potrafił oszukać oprogramowanie skanujące z lekcji 14 i podszyć się pod inny system operacyjny, manipulując ustawieniami stosu sieci.

- Moduł 16. to przegląd technik służących zabezpieczeniu systemu operacyjnego. Dowiesz się, jak w optymalny sposób skonfigurować system oraz zdalne usługi, aby zminimalizować ryzyko włamania.

- Moduł 17. Dowiesz się, czym są i jak działają skanery bezpieczeństwa. Poznasz szereg aplikacji, służących do analizy systemu. Rezultaty działania tych aplikacji mogą pomóc Ci podczas analizy poziomu zabezpieczeń.

- Moduł 18. Zobaczysz, jak zainstalować łaty poprawiające poziom bezpieczeństwa systemu operacyjnego.

- Moduł 19. Poznasz Systemy Wykrywania Włamań, czyli IDS. Nauczysz się, w jaki sposób skonfigurować system, aby w porę poinformował Cię o włamaniu i potrafił je udaremnić.

- Moduł 20. Dowiesz się, jak przeprowadzić atak z wykorzystaniem serwera stron www. Dzięki specjalnemu środowisku szkoleniowemu, będziesz mógł przeprowadzić atak krok po kroku, bez szkody dla innych użytkowników. Zobaczysz, jak tworzyć własne moduły PHP oraz CGI, aby ominąć restrykcyjną konfigurację serwera www.

- Moduł 21. Poznasz techniki wykorzystywane przez SPIMerów i dowiesz się, czym jest SPIM, czyli ataki na popularne komunikatory internetowe.

- Moduł 22. Dowiesz się, jak tworzyć kod powłoki dla środowiska Win32. Moduł dla zaawansowanych użytkowników. Zobaczysz, jak wykorzystać sekcję eksportów jądra, jak odnaleźć adres funkcji API za pomocą IAT i jak mógłby wyglądać kod assemblerowy trojana, wykorzystującego Win32 Internet Functions. Ostrzegamy: materiał tylko dla zaawansowanych.

- Poznasz, skonfigurujesz i zainstalujesz środowisko maszyn wirtualnych, które pozwolą Ci na przećwiczenie każdej techniki prezentowanej w szkoleniu. Wszystko zostało pokazane i wytłumaczone krok po kroku.

- Nauczysz się

łamaniaodzyskiwania zagubionych haseł plików RAR oraz DOC. Dodatkowo poznasz zupełnie nowy program, który wykorzystuje do łamania moc karty graficznej. - Przeprowadzisz atak na sesję SSL, a autorka pokaże Ci, jak krok po kroku atakujący mógłby podsłuchać Twoją rozmowę. Wykorzystasz komputer ofiary, aby wysłać wiadomość z komunikatora, a następnie z komputera atakującego będziesz mógł ją przechwycić. Wszystko zostało przedstawione w taki sposób, abyś bez trudu powtórzył prezentowany scenariusz. Zobaczysz także, jak to zrobić w okienkowym, łatwym w obsłudze programie Wireshark.

- Pokażemy Ci, jak można przechwycić szyfrowaną (tzw. bezpieczną) transmisję danych. Zobaczysz, jak atakujący mógłby podszyć się pod popularną witrynę i przechwycić dane chronione przez SSL. Wszystko pokazane jest w naturalnym środowisku, czyli tak, jak mogłoby się to zdarzyć w prawdziwej sieci. Zobaczysz, jak przechwytywane są dane do logowania popularnego serwisu.

- Przedstawimy Ci, jak w ciągu 24 godzin przechwycono 254 loginy i hasła do kont pocztowych oraz serwisów takich jak PayPal. Tutaj znajdziesz oryginalne doniesienie na ten temat (w języku angielskim). Oczywiście wszystkie dane miały być w założeniu szyfrowane. Omówimy tę technikę (przechwycimy dane do logowania) i dowiesz się, na co zwrócić uwagę, abyś nie stał się ofiarą podobnego ataku.

- Zobaczysz, jak ukrywać w systemie pliki i katalogi. Wszystkie programy przeanalizujesz z autorką linijka po linijce, abyś je dokładnie zrozumiał i potrafił wykorzystać w praktyce.

- Szósty moduł jest jednym z najważniejszych. Chodzi o ataki związane z przepełnieniem bufora. Dowiesz się, jak działa stos, jak się zachowuje i poznasz wile związanych z tym tematem zagadnień. Na koniec lekcji przeprowadzisz samodzielny atak na aplikację, oszukasz program do logowania i zalogujesz się bez konieczności podania hasła.

- Dalej zajmiesz się modułem na temat przykładowego ataku zdalnego, oczywiście na przykładzie prawdziwego skryptu do obsługi forum dyskusyjnego. Nauczysz się, jak włamać się na podatne forum dyskusyjne, działające w Szkoleniowym Systemie Operacyjnym v2.0.

- Ostatni moduł na tej płycie to przepełnienia stertowe. Zaatakujesz przykładową aplikację i zmusisz program do uruchomienia własnego, wstrzykniętego kodu.

- Dowiesz się, czym są ataki ciągiem formatującym i zobaczysz wiele przykładów ich zastosowań. Dowiesz się, jak atakujący mógłby przeprowadzić udane włamanie na serwer radia internetowego, który umieściliśmy w Szkoleniowym Systemie Operacyjnym.

- Nauczysz się, jak przeprowadzić atak z wykorzystaniem wskaźnika strumienia pliku. Poznasz to zagadnienie krok po kroku, abyś zrozumiał skąd biorą się poszczególne adresy i co oznaczają poszczególne zmienne, wykorzystane do przeprowadzenia przykładowego ataku. Na końcu tej lekcji stworzysz własny exploit i wykorzystasz jego działanie w praktyce.

- W lekcji #12 poznasz błędy na poziomie jądra systemu operacyjnego.

- W ostatnim module dowiesz się, czym jest protokół ICMP i jak wykorzystać go do niewidzialnego przesyłania informacji za pośrednictwem sieci.

- Dowiesz się, jak skanować sieć i zdalnie wykrywać wersję zainstalowanego systemu operacyjnego. Zobaczysz, jak obsługiwać kilka najpopularniejszych skanerów.

- Zademonstrujemy Ci także zupełnie nową aplikację, która działa w środowisku Windows. Przechwytuje ona ruch pakietów, automatycznie zapisuje hasła, obrazki, i inne ciekawe informacje – przy okazji rozpoznając wersje oprogramowania oraz samego systemu. Jest to ciekawa aplikacja, którą warto poznać.

- W module #15 zobaczysz, czym jest Netfilter i jak możesz wykorzystać go do oszukania popularnych skanerów sieciowych.

- Nauczysz się podstawowych technik zabezpieczania systemu. Rozpoczniesz od instalacji, zwracając uwagę na optymalne ustawienie wielkości partycji systemowych. Dalej zajmiesz się uszczelnianiem systemu. Skonfigurujesz zaporę sieciową, aby skutecznie odciąć atakującego.

- Poznasz najpopularniejsze skanery sieciowe i zobaczysz, w jaki sposób ich używać.

- W module #18 dowiesz się, w jaki sposób nakładać tzw. „łatki” na jądro systemu operacyjnego. Poznasz działanie każdej z opcji konfiguratora i wspólnie z autorką przejdziesz przez cały proces od początku do końca. W efekcie Twój system zostanie zabezpieczony przez jeden z najskuteczniejszych systemów ochrony – PaX / grsecurity.

- W lekcji #19 dowiesz się o systemach wykrywania włamań. Skonfigurujesz taki system, aby w porę informował Cię o próbie włamania.

- W module #20 zdobędziesz wiedzę na temat ataków zdalnych. Przeprowadzisz wiele różnych ataków na serwer stron WWW i poznasz słabe elementy jego konfiguracji. Techniki te obnażają popularne słabości serwerów wielu firm hostingowych i w rękach doświadczonego agresora mogą być bardzo niebezpieczne.

- Dowiesz się, czym jest spim, czyli wysyłanie masowej, niechcianej korespondencji za pomocą komunikatora internetowego.

- W ostatniej lekcji nauczysz się tworzenia shellcodu dla środowiska Windows. Jeżeli jesteś zainteresowany tym tematem, na płycie znajdziesz 30 minutowy wykład o atakach tego rodzaju.

- Poznajesz podstawy interesującego Cię zagadnienia, czytając treść lekcji w Podręczniku Szkoły Hakerów.

- Zapoznajesz się z Filmem Instruktażowym na ten temat. Oglądasz, analizujesz to, co wykonuje lektor, śledząc przebieg lekcji w Podręczniku. Jednocześnie słuchasz dodatkowych informacji, które Ci przekazuje i czytasz komentarze widoczne na ekranie.

- Ostatecznie samodzielnie ćwiczysz nowe zagadnienia w Szkoleniowym Systemie Operacyjnym i utrwalasz zdobytą wiedzę.

- Interesują Cię zagadnienia związane ze światem hackingu oraz bezpieczeństwem IT,

- Chcesz podnieść swoje kwalifikacje zawodowe poprzez sprawdzony program szkoleniowy,

- Jesteś początkującym użytkownikiem, który chce poznać i zrozumieć metody wykorzystywane przez profesjonalistów branży,

- Jesteś programistą, któremu zależy na tworzeniu bezpiecznego kodu,

- Jesteś administratorem sieci komputerowej, dbającym o kwestie bezpieczeństwa,

- Jesteś pracownikiem, odpowiedzialnym za utrzymanie infrastruktury IT w firmie,

- Jesteś pracownikiem administracji publicznej lub sfery rządowej, odpowiedzialnym za infrastrukturę lub bezpieczeństwo IT,

- Dodatek 1: 12-miesięczny dostęp do zamkniętego forum HACK.EDU.PL, które jest miejscem spotkań naszej społeczności. Tutaj będziesz mógł podyskutować na tematy związane z tematyką szkolenia, ale i nie tylko. Na forum znajdziesz otwartych ludzi, którzy pomogą Ci w przypadku ewentualnych trudności.

- Dodatek 2: Możliwość podejścia do egzaminu on-line i otrzymania Certyfikatu ukończenia szkolenia z zakresu bezpieczeństwa systemów komputerowych i sieci. Dokument poświadcza umiejętności nabyte w trakcie szkolenia i może decydować o Twojej przewadze konkurencyjnej podczas ubiegania się na stanowisko związane z IT security.

- Dodatek 3: Do 50% zniżki na pozostałe szkolenia spod znaku Szkoły Hakerów.

- Dodatek 4: Dostęp do zamkniętej listy uczestników. Jako pierwszy dowiesz się o premierze nowych szkoleń (możliwość promocyjnego zakupu w przedsprzedaży).

- Wszystkie materiały szkoleniowe, które od nas otrzymasz, są najwyższej jakości,

- Jesteśmy do Twojej dyspozycji w razie jakichkolwiek problemów i pytań związanych z programem szkolenia,

- Masz dostęp do naszej zamkniętej społeczności za pośrednictwem forum dyskusyjnego HACK.EDU.PL,

- Możesz do nas napisać lub zadzwonić (tel. 55 620 34 36) codziennie, od poniedziałku do piątku w godzinach od 8:00 do 16:00. Odpowiemy na każde Twoje pytanie dotyczące szkolenia.

- Szkolenia spod znaku Szkoły Hakerów zostały sprawdzone przez ponad 35.000 uczestników z całego świata.

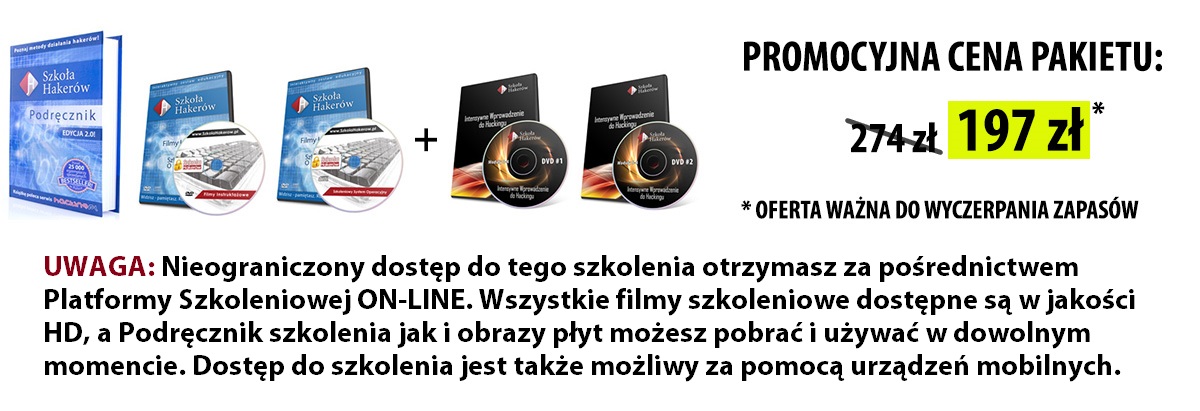

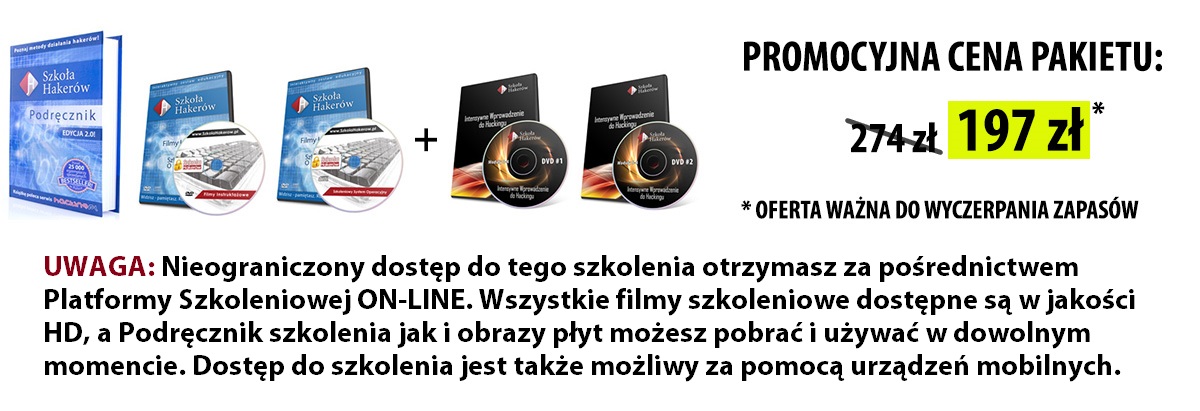

- Zamawiając szkolenie, stajesz się posiadaczem jego 4. EDYCJI (najnowsze, trzecie wydanie Podręcznika, dostosowane do współpracy ze Szkoleniowym Systemem Operacyjnym w wersji 2.0 oraz z filmami szkoleniowymi).

- Szkoła Hakerów jest sprawdzonym programem treningowym, będącym na rynku polskim od 2006 roku. Od roku 2008 szkolenie jest dostępne również na rynku niemieckim, a od 2010 roku na rynkach anglojęzycznych (Wielka Brytania, Irlandia, Stany Zjednoczone, Australia oraz Kanada).

- Jak donoszą Uczestnicy, certyfikat ukończenia podstawowego szkolenia Szkoły Hakerów honorowany jest przez uczelnie wyższe oraz technika i predysponuje do zwolnienia z przedmiotów związanych z bezpieczeństwem IT oraz sieci komputerowych. Jeżeli jesteś studentem lub uczniem, zapytaj Twojego prowadzącego, czy nie przewiduje podobnej możliwości.

- Szkolenie Szkoły Hakerów tworzyli eksperci – doświadczeni programiści i administratorzy, często związani ze „sceną” lub tzw. hakerskim „podziemiem”. Są to osoby z rzetelnym, merytorycznym przygotowaniem informatycznym, których opracowania zawsze osadzone są w realiach.

- Współpracujemy z wieloma placówkami sfery publicznej i rządowej. Do grona naszych klientów należą m.in.: pracownicy Policji, prokuratury, sądów, informatycy śledczy, uczelnie wyższe oraz szkoły, biblioteki, osoby wykonujące wolne zawody związane z IT.

- Gwarantujemy Twoje zadowolenie. Szkolenie objęte jest bezwarunkową gwarancją satysfakcji i zwrotu pieniędzy w ciągu 30 dni od jego zakupu. Jeżeli z jakiegokolwiek powodu nie będziesz zadowolony ze szkolenia, zwrócimy Ci pieniądze bez zbędnych pytań i formalności.

„Słyszę i zapominam. Widzę i pamiętam. Robię i rozumiem.”

I właśnie ta jego myśl stała się głównym przesłaniem niniejszego kursu.

Szkolenia, które dla Ciebie opracowujemy, nasączone są zawsze praktycznymi przykładami. Nigdy nie znajdziesz w nich jedynie suchej teorii, niepopartej faktami. Aby w pełni zaspokoić większą część zmysłów, które wykorzystujesz w trakcie nauki, przyjęliśmy następujące założenia:

Dokładnie w taki sposób działa metoda oparta na sprawdzonych spostrzeżeniach Konfucjusza.

… wiedza, którą znajdziesz w tym szkoleniu, jest przeznaczona z pewnością dla Ciebie i nawet, jeżeli nie zdecydujesz się na pozostanie członkiem naszej społeczności, to zagadnienia opisane kilka akapitów wyżej są kluczowe, jeżeli poważnie myślisz o IT security.

Ponadto możesz być pewien, że: